如何正确安装和配置Tokenim及其最佳实践

Tokenim是一种被广泛使用的身份认证解决方案,特别是在当今安全性日益受到重视的互联网环境中。为了有效地进行身份验证和授权,Tokenim提供了一系列灵活的功能,但要想充分利用这些功能,正确的安装和配置Tokenim是至关重要的。在这篇文章中,我们将详细探讨Tokenim的安装位置、配置步骤以及一些最佳实践,以确保用户能够顺利地实现其身份认证的需求。

Tokenim安装位置指南

首先,让我们谈谈Tokenim的安装位置。Tokenim可以在多种环境下运行,包括本地服务器、虚拟机和云平台。用户需要根据自己的需求、技术能力及预算来选择适合的安装位置。

1. **本地服务器**:如果您的组织已经拥有物理服务器,您可以直接在本地计算机上安装Tokenim。这种方法使您能够对所有数据进行完全控制,并可以保证实现最佳性能。然而,这要求您具备足够的技术能力,以处理服务器管理及网络配置。

2. **虚拟机**:使用虚拟机来运行Tokenim是一种灵活的选择。通过在现有硬件上创建虚拟环境,您可以更好地管理资源并轻松部署多个实例。这种方法适合需要快速测试和部署的开发人员。

3. **云平台**:越来越多的组织选择在云环境中安装Tokenim,如AWS、Azure或Google Cloud。云部署不仅减少了硬件成本,还提供了高可用性和扩展性。这种方法适合需要快速扩展和高备份数据的商业环境。

选择合适的安装位置将极大影响您使用Tokenim的体验。不同的安装位置也会影响到接下来的配置步骤,因此了解每种选项的优缺点是至关重要的。

Tokenim的安装步骤

接下来,我们将详细介绍Tokenim的安装步骤。

1. **下载Tokenim**:首先,您需要从Tokenim官方网站或可信的分发渠道下载最新版本的Tokenim安装包。请确保您选择与您操作系统类型相对应的版本。

2. **解压和安装**:下载完成后,您通常需要解压缩压缩文件。在此之后,运行安装程序并按照安装向导的指示操作。这可能包括接受许可协议、选择安装目录等。

3. **配置数据库**:Tokenim需要一个数据库来存储用户信息和会话数据。您可以使用内置的数据库或根据需要选择外部数据库。请确保已正确配置数据库连接信息。

4. **网络配置**:如果您在服务器上进行安装,您需要确保网络设置正确。例如,配置防火墙以允许Tokenim所需的端口(如HTTP/HTTPS)访问。

5. **初始化设置**:安装完成后,您需要运行初始化设置。这通常涉及创建管理用户、设定安全参数等。

6. **测试安装**:最后,确保一切配置完毕后,进行功能测试,以确认Tokenim安装成功并可以正常使用。

最佳实践

为了确保Tokenim的有效运行,以下是一些最佳实践:

1. **定期更新**:Tokenim定期发布安全更新和功能增强,始终使用最新版本将提高安全性。

2. **安全配置**:确保使用强密码和适当的加密算法,避免数据在传输过程中的泄露。

3. **备份策略**:定期备份Tokenim的配置和数据库,以防数据丢失。

4. **监控与日志**:启用日志记录和监控,以便快速识别潜在的安全威胁。

5. **用户培训**:对使用Tokenim的用户进行必要的培训,确保他们了解系统的使用方法及安全策略。

常见问题解答

1. Tokenim的系统要求是什么?

Tokenim在不同的环境下对系统有不同的要求,了解这些要求将有助于顺利安装和操作。以下是一些基本的系统要求:

1. **操作系统**:Tokenim通常支持多个操作系统,包括Windows、Linux和MacOS。确保您使用的操作系统版本支持所需的Tokenim版本。

2. **硬件要求**:根据用户数和负载,Tokenim对CPU、内存和存储空间的需求也会有所不同。对于小型项目,标准的双核CPU和4GB RAM通常足够使用,但对于高负载的生产环境,您可能需要考虑更强的硬件配置。

3. **数据库支持**:Tokenim支持多种数据库,您需要根据个人需求选择合适的数据库(如MySQL、PostgreSQL等),并确保数据库能够与Tokenim良好集成。

4. **网络环境**:良好的网络连接对于Tokenim的正常操作至关重要,确保服务器环境能够稳定访问互联网。

通过了解Tokenim的系统要求,您可以为安装做好充足的准备,避免在安装阶段遇到不必要的障碍。

2. Tokenim如何实现高可用性?

在生产环境中,为了确保Tokenim的系统始终可用,实现高可用性(HA)是关键。可以通过以下几种方式实现:

1. **负载均衡**:部署负载均衡器,可以将流量分配到多个Tokenim实例。这种方式不仅提高了可用性,还可以在某个实例出现故障时通过其他实例继续提供服务。

2. **主从数据库架构**:为了确保数据库的高可用性,可以采用主从架构,即使用一个主数据库和多个从数据库。这允许系统在主数据库出现故障时继续使用从数据库进行操作。

3. **数据备份与恢复**:定期备份Tokenim的数据可降低因意外情况导致的数据丢失风险。确保在出现故障的情况下,系统可以从最近的备份快速恢复。

4. **监控系统**:通过部署监控系统,可以实时跟踪Tokenim的运行状态,及时响应故障以确保高可用性。

高可用性措施虽然在初期会增加一些开销,但从长远来看能有效保障业务的连续性和数据的安全。

3. Tokenim的安全性如何保证?

在当前的数字时代,安全性变得越来越重要。Tokenim作为身份认证工具,其安全性必须得到保障。以下是确保Tokenim安全的几种方法:

1. **强身份验证**:使用多因素身份验证(MFA)来增强账户的安全性。通过结合密码、生物识别和硬件令牌来降低账户被攻破的风险。

2. **安全通信**:确保Tokenim与用户和数据库之间的通信采用安全的加密协议,如HTTPS,这可以保护数据在传输过程中不被窃取。

3. **定期安全审计**:定期进行系统安全审计和漏洞扫描,以找出潜在风险并及时修复。

4. **权限管理**:使用最小权限原则,确保用户仅能访问其工作所需的数据和功能,从而降低数据泄露的风险。

5. **教育和培训**:对员工进行定期安全培训,提高其对安全威胁的意识,减少人为错误带来的风险。

通过以上措施,可以显著提升Tokenim的安全性,确保用户数据和系统的安全。

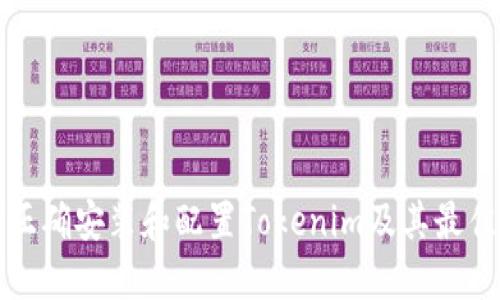

4. Tokenim的扩展性如何实现?

Tokenim作为一款强大的身份验证工具,其扩展性尤为关键,影响到日后的用户体验和服务可靠性。以下是实现Tokenim扩展性的几种方式:

1. **RESTful API**:Tokenim提供RESTful API接口,用户可以根据需求定制应用程序,通过API访问Tokenim的功能,从而很容易扩展Tokenim的能力。

2. **插件系统**:Tokenim允许开发者创建和集成各种插件,以扩展其基本功能。通过这一灵活的设计,用户可以根据自己的需求自由增加新特性。

3. **横向扩展**:利用云计算平台进行横向扩展,通过增加更多实例来应对不断增长的用户和请求量。这对于大型企业尤为重要,可以确保系统在高负载下的稳定运行。

4. **支持微服务架构**:Tokenim可以与微服务架构良好集成。在此模式下,应用程序可以分为多个独立的服务,同样将有助于实现更好的扩展性。

有效的扩展性使Tokenim不仅能满足当前的需求,也能具备适应未来变化的能力,从而保障长期投资的回报。

总的来说,Tokenim是一款极具实力的身份认证解决方案,其安装和配置若按上述步骤进行可以显著提升使用体验。掌握最佳实践并持续关注安全性与扩展性将帮助您在日益复杂的现实环境中获得竞争优势。